Os atores da ameaça têm explorado a falha de dia zero recentemente divulgada no software PAN-OS da Palo Alto Networks desde 26 de março de 2024, quase três semanas antes de ser revelada ontem.

A divisão Unidade 42 da empresa de segurança de rede está rastreando a atividade sob o nome de Operação MidnightEclipse , atribuindo-a como o trabalho de um único agente de ameaça de origem desconhecida.

A vulnerabilidade de segurança, rastreada como CVE-2024-3400 (pontuação CVSS: 10,0), é uma falha de injeção de comando que permite que invasores não autenticados executem código arbitrário com privilégios de root no firewall.

É importante notar que o problema se aplica apenas às configurações de firewall PAN-OS 10.2, PAN-OS 11.0 e PAN-OS 11.1 que possuem o gateway GlobalProtect e a telemetria de dispositivo habilitadas.

A Operação MidnightEclipse envolve a exploração da falha para criar um cron job que é executado a cada minuto para buscar comandos hospedados em um servidor externo (“172.233.228[.]93/policy” ou “172.233.228[.]93/patch”) , que são então executados usando o shell bash.

Diz-se que os invasores gerenciaram manualmente uma lista de controle de acesso (ACL) para o servidor de comando e controle (C2) para garantir que ela só possa ser acessada a partir do dispositivo que se comunica com ele.

Embora a natureza exata do comando seja desconhecida, suspeita-se que a URL sirva como um veículo de entrega para um backdoor baseado em Python no firewall que a Volexity – que descobriu a exploração selvagem do CVE-2024-3400 em 10 de abril, 2024 – está sendo rastreado como UPSTYLE e está hospedado em um servidor diferente (“144.172.79[.]92” e “nhdata.s3-us-west-2.amazonaws[.]com”).

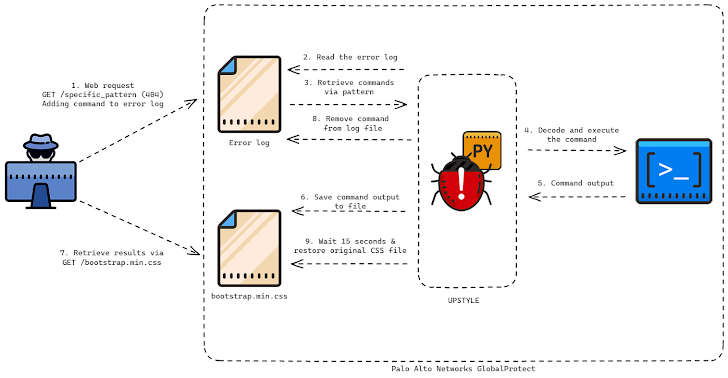

O arquivo Python foi projetado para escrever e iniciar outro script Python (“system.pth”), que posteriormente decodifica e executa o componente backdoor incorporado responsável por executar os comandos do agente da ameaça em um arquivo chamado “sslvpn_ngx_error.log”. Os resultados da operação são gravados em um arquivo separado denominado “bootstrap.min.css”.

O aspecto mais interessante da cadeia de ataque é que tanto os arquivos usados para extrair os comandos quanto para gravar os resultados são arquivos legítimos associados ao firewall –

- /var/log/pan/sslvpn_ngx_error.log

- /var/appweb/sslvpndocs/global-protect/portal/css/bootstrap.min.css

Quanto à forma como os comandos são gravados no log de erros do servidor web, o agente da ameaça forja solicitações de rede especialmente criadas para uma página web inexistente contendo um padrão específico. O backdoor então analisa o arquivo de log e procura a linha que corresponde à mesma expressão regular (“img\[([a-zA-Z0-9+/=]+)\]”) para decodificar e executar o comando dentro dele.

“O script criará outro thread que executa uma função chamada restauração”, disse a Unidade 42. “A função de restauração pega o conteúdo original do arquivo bootstrap.min.css, bem como o acesso original e os tempos modificados, dorme por 15 segundos e grava o conteúdo original de volta no arquivo e define o acesso e os tempos modificados para seus originais .”

O objetivo principal parece ser evitar deixar rastros nas saídas do comando, exigindo que os resultados sejam exfiltrados 15 segundos antes de o arquivo ser sobrescrito.

A Volexity, em sua própria análise, disse ter observado o agente da ameaça explorando remotamente o firewall para criar um shell reverso, baixar ferramentas adicionais, entrar em redes internas e, por fim, exfiltrar dados. A escala exacta da campanha não é actualmente clara. O adversário recebeu o apelido de UTA0218 pela empresa.

“A habilidade e a velocidade empregadas pelo invasor sugerem um ator de ameaça altamente capaz, com um manual claro sobre o que acessar para promover seus objetivos”, disse a empresa americana de segurança cibernética .

“Os objetivos iniciais do UTA0218 visavam obter as chaves DPAPI de backup do domínio e direcionar as credenciais do diretório ativo, obtendo o arquivo NTDS.DIT. Eles visavam ainda as estações de trabalho dos usuários para roubar cookies salvos e dados de login, juntamente com as chaves DPAPI dos usuários.”

Recomenda-se que as organizações procurem sinais de movimento lateral internamente em seu dispositivo de firewall GlobalProtect da Palo Alto Networks.

O desenvolvimento também levou a Agência de Segurança Cibernética e de Infraestrutura dos EUA (CISA) a adicionar a falha ao seu catálogo de Vulnerabilidades Exploradas Conhecidas ( KEV ), exigindo que as agências federais apliquem os patches até 19 de abril para mitigar ameaças potenciais. Espera-se que a Palo Alto Networks libere correções para a falha até 14 de abril.

“Direcionar dispositivos de ponta continua sendo um vetor popular de ataque para agentes de ameaças capazes que têm tempo e recursos para investir na pesquisa de novas vulnerabilidades”, disse Volexity.

“É altamente provável que o UTA0218 seja um ator de ameaça apoiado pelo Estado com base nos recursos necessários para desenvolver e explorar uma vulnerabilidade desta natureza, no tipo de vítimas visadas por este ator e nas capacidades exibidas para instalar o backdoor Python e acessar ainda mais a vítima. redes.”